2025年,全球域名安全事件频发,从巨头云服务商故障到黑客团伙精准攻击,从配置疏忽到技术滥用,域名安全威胁呈现出复杂化、规模化、隐蔽化的特征。本文,国科云将系统梳理全年十大域名安全事件,为企业与个人的域名安全防护提供启示。

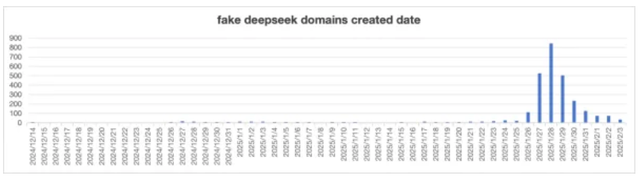

一、DeepSeek仿冒域名泛滥2025年初,国产AI大模型DeepSeek爆火,但随之而来的是大量仿冒域名的涌现。据统计,2024年12月至2025年2月期间,共出现2650个仿冒DeepSeek的域名,1月下旬达到注册高峰,其中60%的解析IP位于美国,其余分布在新加坡、德国等多个国家,呈现全球化攻击特征。这些仿冒域名主要用于钓鱼欺诈与恶意软件分发,通过模仿官方界面误导用户输入账号密码,或诱骗下载恶意程序。

DeepSeek官方辟谣,明确仅两个官方域名及少数社交账号为正规渠道,但仿冒站点的多样性与隐蔽性仍给用户带来极大困扰。

国科云专家提醒:除了及时注册核心主域名外,企业还需提前布局品牌相关的周边域名、谐音域名,覆盖.com、.cn、.ai等多种热门后缀,构建全方位域名防护矩阵,从源头规避仿冒风险与域名纠纷。

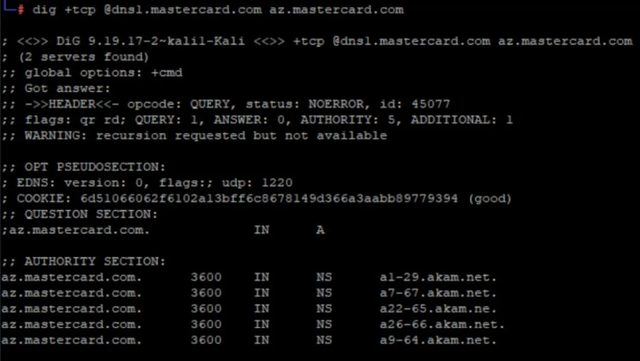

二、万事达卡DNS配置错误长达五年2025年1月,安全研究者PhilippeCaturegli发现支付巨头万事达卡存在近五年的DNS配置错误——系统管理员误将核心DNS服务器地址写为“akam.ne”(正确应为“akam.net”),该错误从2020年6月持续至2025年1月,期间未被发现。由于“akam.ne”域名未被注册,任何人都可通过注册该域名拦截万事达卡的网络流量,潜在风险极高。

为了防止恶意利用,Caturegli花费300美元注册了该域名,启用后每日收到数十万条全球DNS请求。该域名如果被恶意利用,攻击者可获取SSL/TLS证书、拦截邮件甚至窃取Windows身份验证凭据。从此事件中可以看出,DNS配置审核需形成常态化机制,任何微小疏忽都可能酿成系统性风险。

国科云专家提醒:企业应采取多重校验与域名解析持续监控机制,确保域名解析配置准确无误,同时启用DNSSEC验证技术,从制度和技术层面杜绝低级配置错误引发的系统性安全风险。

三、微软Entra ID DNS身份验证故障2025年2月,微软Entra ID发生DNS身份验证故障,导致其无缝单点登录功能中断约77分钟,受影响用户无法正常通过该功能访问Azure相关服务。此次故障的核心原因是微软在清理autologon.microsoftazuread.sso.com域名下重复IPv6 CNAME记录的DNS变更操作中,误删了该功能的关键域名,直接造成域名解析失败,触发身份验证流程异常。

故障发生后微软快速响应,及时回滚了错误的DNS配置,相关服务已全面恢复正常。值得注意的是,这并非微软首次因DNS相关问题引发服务故障,此前2023年8月Hotmail曾因DNS SPF记录配置错误出现全球邮件投递失败,2021年4月Azure DNS服务器也因代码缺陷过载波及多款服务。此次事件再次凸显了DNS作为网络服务基础设施的核心地位,微软也表示将开展深度调查,制定防范措施避免同类问题重演。

国科云专家提醒:企业在配置DNS解析时,需做好多重验证工作,并在操作前降低TTL值、做好解析备份,从流程和技术上杜绝误操作引发的DNS服务故障,并降低DNS故障造成的影响。

四、全球路由器大规模DNS篡改攻击2025年3-10月,全球爆发针对家用及小型企业路由器的大规模DNS篡改攻击。攻击者利用路由器默认弱口令、固件漏洞,远程登录管理界面,篡改WAN口或DHCP下发的DNS地址。当用户发起域名解析请求时,它优先返回攻击者控制的恶意IP地址,导致访问被重定向至色情或广告页面;当探测到用户多次请求或刷新后,它才返回真实IP地址,使页面恢复正常,从而形成“前几次跳转、刷新后正常”的干扰现象。

据统计,此次攻击影响广泛,月度最高解析请求量超237万次,受影响设备主要集中在TP-LINK系列路由器,TL-WR886N的某些固件版本尤为严重。该事件暴露终端网络设备DNS防护普遍薄弱,凸显家庭与小微企业网络安全的重要性。

国科云专家提醒:家庭和企业需及时修改路由器默认登录口令并开启复杂密码策略,定期更新固件修复已知漏洞,锁定并配置可信的DNS服务器地址,从终端设备层面筑牢DNS解析的安全防线。

五、阿里云核心域名被劫持2025年6月,阿里云核心域名aliyuncs.com遭到劫持,其NS记录被非法修改,原本指向阿里云自有DNS服务器的记录被篡改至非营利安全组织Shadowserver的“安全黑洞”地址,导致其对象存储(OSS)、内容分发网络(CDN)等核心服务大面积中断。此次故障持续5小时43分钟,使得大量依赖阿里云服务的网站陷入业务停摆。

此事凸显出核心业务域名依赖国际注册商的潜在风险——aliyuncs.com作为.com域名,管理权归属美国注册商VeriSign,使其可能因政策、司法干预陷入被动。阿里云事后虽修复漏洞,但此次域名劫持事件仍对其技术服务能力和品牌公信力造成严重冲击,也成为了国内企业完善域名安全布局的重要警示。

国科云专家提醒:企业需对域名注册信息开启隐私保护并锁定域名解析记录,关键业务采用.cn等国内后缀并搭建域名解析实时监控体系,为提供高SLA的应用选配缓存污染加速清除及运营商强制解析产品,从权属和防护层面规避域名劫持风险。

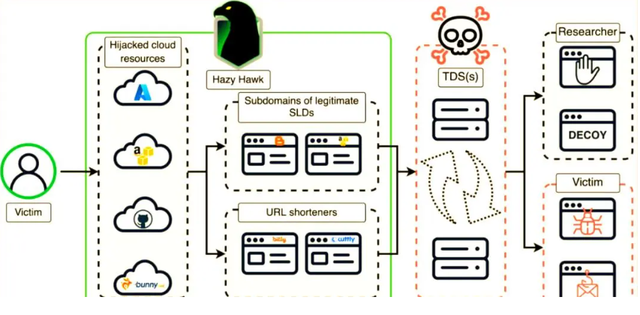

六、废弃CNAME记录被滥用2025年6月,名为“HazyHawk”的黑客团伙通过劫持废弃DNS CNAME记录,接管了大量政府、高校及跨国企业的可信子域名,用于分发诈骗内容、虚假应用与恶意广告。其攻击手法非常隐蔽:先扫描带有指向废弃云端点的CNAME记录的域名,再注册与废弃资源同名的新云服务,使原始子域自动解析至攻击者控制的站点。

被劫持的域名涵盖美国疾控中心(cdc.gov)、加州大学伯克利分校(berkeley.edu)、四大会计师事务所及米其林、TED等知名机构,利用这些域名的高信誉度降低用户警惕。攻击成功的核心在于企业对废弃DNS记录的管理疏忽,多数组织在停用云服务后未及时删除关联CNAME记录,形成“安全后门”。该事件开创了利用遗留DNS记录发起攻击的新模式,警示企业需加强DNS资产全生命周期管理。

国科云专家提醒:企业需做好DNS解析全周期管理工作,停用服务后应该及时清理相关解析记录,同时对子域名配置解析权限管控与异常变更告警,从源头避免废弃DNS记录带来的安全漏洞。

七、AI幻觉域名抢注成为新威胁2025年7月,国外网安公司Netcraft的研究报告显示,AI聊天工具在推荐企业官网时存在严重错误,34%的链接非企业所有,部分甚至指向恶意钓鱼网站,这催生出一种新的网络钓鱼手段——AI幻觉域名抢注。

攻击者以知名品牌为目标,通过询问AI获取其推荐的错误官网域名,抢先注册这些不存在的域名,搭建钓鱼页面,诱骗被AI误导的用户上当。部分攻击者更主动用“假数据”投喂AI,优化钓鱼网站内容以迎合AI阅读偏好,提升被AI采集的概率及推荐权重,从而获得比正规网站更高的曝光。

Netcraft团队针对GPT-4.1系列模型专项测试,以“丢失书签,求XX品牌官网”的话术,测试50家金融、零售、科技等行业知名企业。结果显示,生成的131个域名中,仅66%归品牌所有,29%未注册或已停用,5%指向无关网站。

和传统攻击手段相比,这种新型攻击模式成本低廉,且没有太高的技术门槛,然而其取得的攻击效果却是显而易见的。

国科云专家提醒:企业需将域名品牌保护提至战略高度,通过组合注册、AI排查变体域名、全覆盖主流及新兴后缀等策略,并依托专业域名注册商实时监控域名状态,筑牢品牌域名安全防线。

八、联通DNS污染事件2025年8月,联通遭遇区域性DNS污染攻击,北京、贵州、河北等十余个省份用户出现网络访问异常——抖音、微博等App无法刷新,扫码支付、OA系统等场景失灵,而微信通话与基础网页浏览却保持畅通,这种选择性故障直指DNS缓存投毒攻击。数据显示,联通Local DNS响应异常率高达78%,递归DNS将大量合法域名指向无效的127.0.0.2本地环回地址。

DNS基于无连接的UDP协议传输,源IP极易伪造,因此攻击者在此次事故中采用了DNS缓存投毒技术:通过向联通Local DNS服务器注入伪造记录,使微博、抖音等APP的域名被解析到127.0.0.2(本机回环地址的变体)。该地址如同“数字黑洞”,所有发送至该地址的网络数据包都会在本地被拦截并丢弃,直接导致用户相关访问请求失败,最终引发这场波及全国十余省份的大范围网络故障。

国科云专家提醒:运营商及企业需启用DoH/DoT加密传输和 DNSSEC验证技术,防范IP伪造与记录注入,搭建DNS解析实时异常监测体系,为关键业务域名购买缓存加速产品,及时清理异常缓存,从传输、验证、监测层面筑牢防线,抵御DNS缓存投毒攻击。

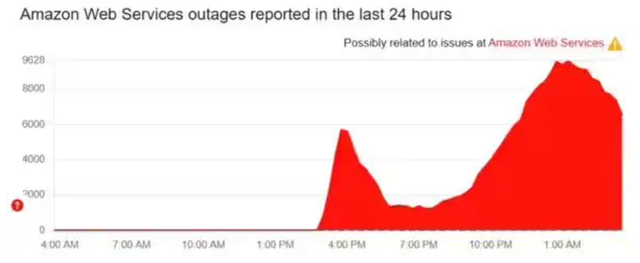

九、AWS域名解析故障2025年10月,亚马逊云计算服务(AWS)在美国弗吉尼亚北部(us-east-1)区域发生大规模宕机,导致多个依赖AWS的主流网站和服务出现访问异常。事故持续数小时,波及电商、金融、云安全、AI平台等多个行业,被认为是近年来最严重的区域性服务中断之一。

据网络安全研究人员分析,根本原因是AWS的DynamoDB服务权威DNS管理系统中存在分布式竞态条件——两个DNS执行器在无分布式锁保护的情况下,同时对DynamoDB区域端点的权威A/AAAA记录执行更新操作,因时序冲突导致该核心DNS记录被错误清空。此事再一次凸显了DNS作为互联网基础环节,牵一发而动全身的深远影响。

国科云专家提醒:企业需为DNS更新操作添加分布式锁防护,避免时序冲突,建立DNS记录更新多重校验与日志审计机制,部署异常清空监测告警,及时发现并处置DNS记录异常,同时建议优先购买支持DNS异构数据同步的解析服务产品,防范此类宕机事故。

十、Bind9高危漏洞2025年10月,互联网系统协会(ISC)披露BIND9存在三项高危漏洞,漏洞编号为CVE-2025-8677、CVE-2025-40778和CVE-2025-40780,主要影响域名递归解析器,远程攻击者可借此实施缓存投毒或发起DoS攻击,引发服务中断。

其中,CVE-2025-8677(CVSS7.5)因递归解析逻辑缺陷,可通过构造DNSKEY记录致服务器CPU过载,未认证即可远程利用;后两项为缓存投毒漏洞,前者因未请求资源记录处理宽松易写入伪造数据,后者因伪随机数生成器弱化,易被预测端口和查询ID以插入伪造响应。

作为互联网域名解析体系的核心组件之一,BIND9支撑着全球大量的域名解析服务,其漏洞的出现对依赖递归解析器的企业、互联网服务提供商及政府机构等构成极高安全威胁。

国科云专家提醒:企业需立即排查BIND9版本,及时升级至官方修复版本封堵漏洞,同时限制递归查询访问范围,启用DNSSEC验证、端口与查询ID随机化,防范缓存投毒和DoS攻击。

回望2025年十大域名安全事件,在网络安全态势日趋复杂的当下,域名安全正面临前所未有的严峻挑战。企业需摒弃传统思维,从被动响应转向主动防御,构建覆盖监测、防护、应急的一体化域名安全体系,全面提升域名系统的韧性与可靠性,才能筑牢网络根基,在数字化转型浪潮中行稳致远。